Dzieła matematyczne są dla mózgu równie piękne jak sztuka

13 lutego 2014, 10:06Mózg postrzega równania matematyczne tak samo jak dzieła sztuki. Można więc zaryzykować stwierdzenie, że tożsamość Eulera (nazywana, nomen omen, najpiękniejszym wzorem matematycznym) czy tożsamości pitagorejskie są jak muzyka Mozarta czy obraz Michała Anioła.

Co gwarantuje dopasowanie czaszki i kręgosłupa z mózgiem i rdzeniem kręgowym?

5 listopada 2014, 12:16Naukowcy z Uniwersytetu w Miami odkryli system komunikacji tkankowej, który podczas rozwoju płodowego zapewnia, że mózg i rdzeń kręgowy dopasowują się do czaszki i kręgosłupa.

Egipcjanie próbują odzyskać kosmyk włosów faraona

3 kwietnia 2007, 15:19Władze Egiptu wysłały do Francji grupę archeologów, którzy mają odzyskać 3.200-letni kosmyk włosów ukradzionych z mumii faraona Ramzesa II.

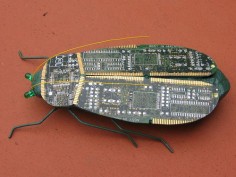

Pochodzenie Stuxneta wciąż niejasne

1 października 2010, 11:31Pochodzenie Stuxneta wciąż pozostaje zagadką. Dotychczas sądzono, że za jego powstaniem stoi któreś z państw, być może Izrael. Przemawia za tym niezwykłe zaawansowanie technologiczne robaka, co oznacza, że jego napisanie wymagało zaangażowania olbrzymich zasobów.

Poważna dziura w OpenSSL

9 kwietnia 2014, 11:01W OpenSSL znaleziono poważną dziurę, dzięki której przez ostatnie dwa lata cyberprzestępcy mogli podsłuchiwać niemal 70% serwerów web. Błąd występuje w rozszerzeniu „heartbeat”, które pozwala na utrzymanie otwartego bezpiecznego kanału komunikacji bez potrzeby ciągłego renegocjowania połaczenia.

Kradzież przez wentylator

29 czerwca 2016, 09:09Naukowcy z Uniwersytetu Ben-Guriona w Izraelu opracowali innowacyjny sposób kradzieży danych z komputerów całkowicie odizolowanych od sieci. Eksperci stworzyli program o nazwie "Fansmitter", który kontroluje pracę CPU i wentylatorów w ten sposób, że w generowanych przez nie falach dźwiękowych zostają zakodowane dane binarne

Plundervolt – nowy sposób ataku na procesory Intela

12 grudnia 2019, 12:44Nowa metoda ataku na procesory Intela wykorzystuje techniki overclockingu. Eksperci ds. bezpieczeństwa odkryli, że możliwe jest przeprowadzenie ataku na procesory i zdobycie wrażliwych danych – jak na przykład kluczy kryptograficznych – poprzez manipulowanie napięciem procesora.

Wielkie chińskie włamanie

30 marca 2009, 11:39Kanadyjscy eksperci odkryli chińską grupę cyberszpiegów, którzy zaatakowali komputery rządów i organizacji w 103 krajach. Początkowo Kanadyjczycy badali działalność chińskich szpiegów skierowaną przeciwko dalajlamie i tybetańskim uchodźcom.

Mózg optymistów ignoruje negatywne informacje

10 października 2011, 10:21Osoby z bardzo optymistycznym podejściem dożycia (czasem nawet wbrew zdrowemu rozsądkowi i rzeczywistości) mają tendencję do uczenia się wyłącznie na postawie informacji potwierdzających ich nastawienie. Wiąże się to ze specyficznym działaniem płatów czołowych.

Microsoft ostrzega przed dziurą zero-day

22 października 2014, 08:56Microsoft ostrzega przed wykorzystywaną już przez cyberprzestępców dziurą w oprogramowaniu PowerPoint. Atak dokonywany jest przez dołączany do poczty elektronicznej plik PowerPointa.